1/?

安装 vscode/cursor 扩展可能会让你遭受损失!

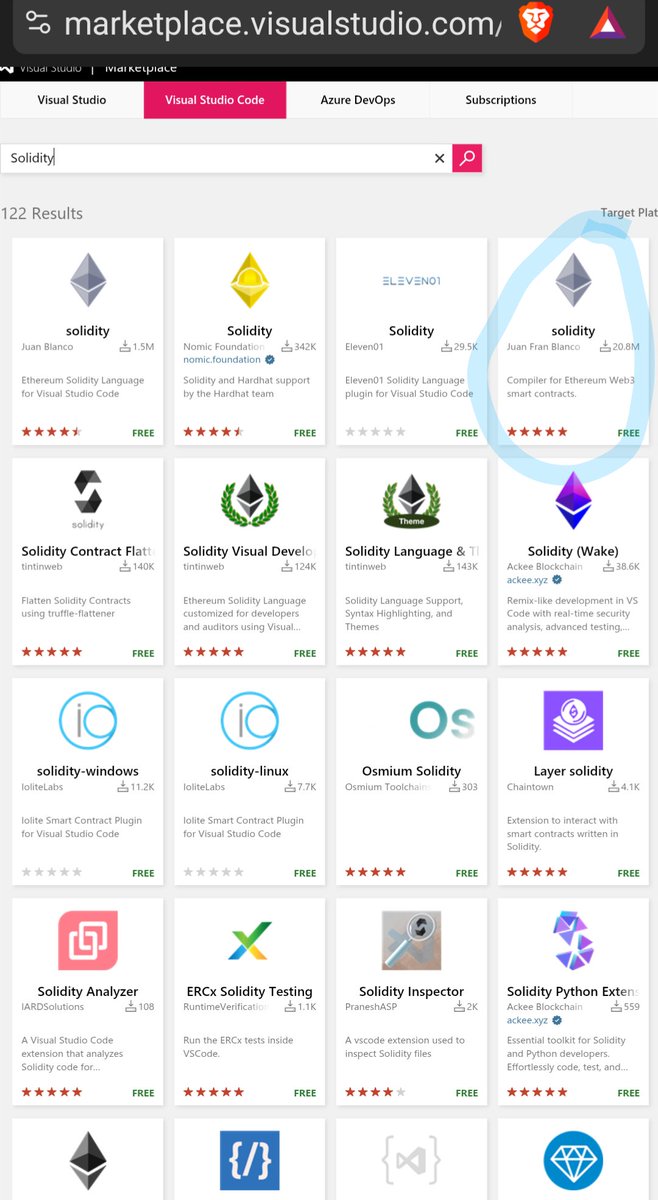

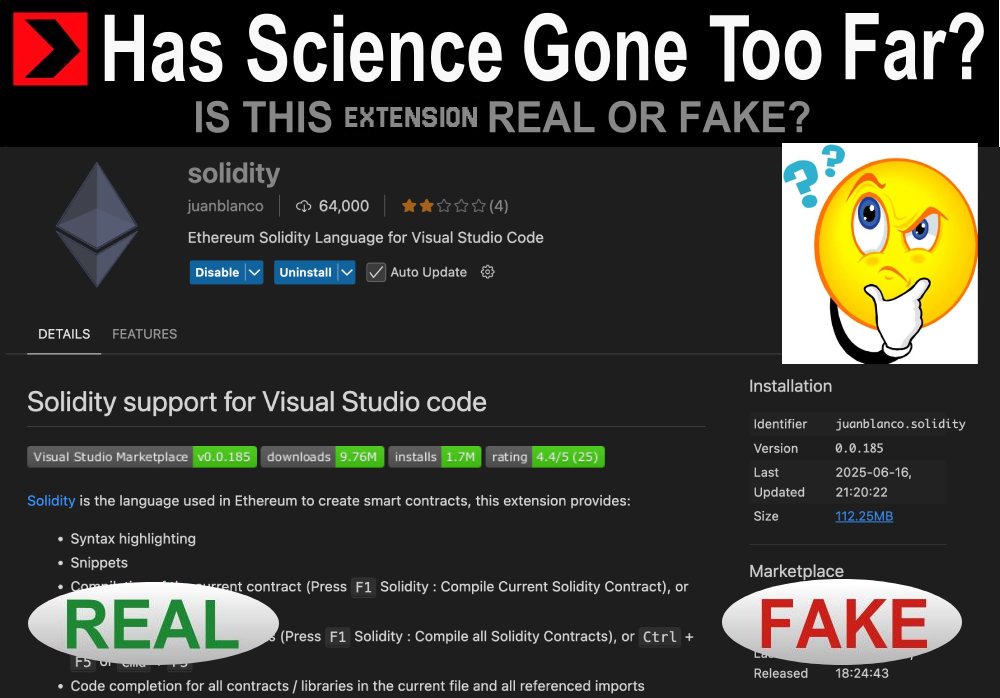

最近,有人注意到有一些流行扩展的恶意副本,比如 Solidity 和 Hardhat!

之前,由于一个恶意代码编辑器扩展,约有 50 万美元被盗。

🧵👇

- 在这个帖子中,我将汇总我能找到的关于恶意代码编辑器扩展的所有推文 -

threador arc???

继续阅读

4/10

更多引用上面的推文:

恶意部分位于 `modal.js` 文件中;简而言之如下。应用的混淆是:

- `hexColors` 数组包含用 `#` 填充的 Base64 片段

- 反转、连接、去掉 `#`,进行 Base64 解码

- 解码后的代码通过隐藏的 `eval` 执行 (`ZXZhbA==`)

行为是:

- 仅针对 Windows (`win32`) 和 macOS (`darwin`)

- 禁用 `TLS` 证书验证 (`NODE_TLS_REJECT_UNAUTHORIZED = "0"`)。

- 从远程获取 JS:

Windows → p92nd[.]pages[.]dev/cj292ke.txt

macOS → p92nd[.]pages[.]dev/ufjm20r.txt

- 通过 `eval` 执行获取的代码(任意代码执行)

- 使用 `process.exit(0)` 在错误或空有效载荷时进行隐蔽终止

我暂时不打算深入细节。已采取行动。

请随意在下面插入更多的线程/推文!

3,452

97

本页面内容由第三方提供。除非另有说明,欧易不是所引用文章的作者,也不对此类材料主张任何版权。该内容仅供参考,并不代表欧易观点,不作为任何形式的认可,也不应被视为投资建议或购买或出售数字资产的招揽。在使用生成式人工智能提供摘要或其他信息的情况下,此类人工智能生成的内容可能不准确或不一致。请阅读链接文章,了解更多详情和信息。欧易不对第三方网站上的内容负责。包含稳定币、NFTs 等在内的数字资产涉及较高程度的风险,其价值可能会产生较大波动。请根据自身财务状况,仔细考虑交易或持有数字资产是否适合您。